| Zabezpieczanie serwera Web w systemie NetWare

Uzyskanie i instalacja certyfikatu serwera SSL pozwala na bezpiecznÂą wymian? danych z serwerem Web. Artyku? przedstawia wszystkie etapy implementacji 128-bitowego certyfikatu serwera SSL z VeriSign. Przedstawione w tym dokumencie etapy mogÂą by? stosowane tak?e w przypadku 40-bitowego certyfikatu serwera SSL.

Aby sprosta? obecnym wymogom bezpiecze?stwa, firmy zabezpieczajÂą zawartoÂś? swoich serwerĂłw Web. Najlepszym sposobem zabezpieczenia zawartoÂści serwera Web, dzia?ajÂącego na platformie NetWare, jest u?ycie certyfikatu SSL, ktĂłry umo?liwia serwerowi Web i przeglÂądarce Web klienta szyfrowanie przesy?anych danych.

Aby udost?pni? szyfrowanie SSL na serwerze Web, musimy mie? certyfikat serwera SSL. NetWare 6 i NetWare 5.1 udost?pniajÂą komponenty niezb?dne do wygenerowania tego typu certyfikatu. Niestety, wi?kszoÂś? przeglÂądarek Web integruje si? bez problemu tylko z certyfikatami serwerĂłw SSL preinstalowanymi w tych przeglÂądarkach, ktĂłre zosta?y wydane przez kilka poÂśrednich Urz?dĂłw Certyfikacji (CA – Certificate Authority).

Poniewa? certyfikat serwera SSL nie mo?e by? zweryfikowany przez poÂśredni CA, za ka?dym razem, kiedy u?ytkownik b?dzie logowa? si? na serwerze Web swojej firmy, proszony b?dzie o zatwierdzenie certyfikatu serwera SSL dla bie?Âącej sesji. Jedyny sposĂłb obejÂścia tego wymagania to u?ytkownicy, ktĂłrzy sami importujÂą certyfikat serwera SSL w swojej przeglÂądarce. RozwiÂązanie to jest problematyczne i wymaga przeszkolenia u?ytkownikĂłw. Lepszym rozwiÂązaniem jest zaimplementowanie certyfikatu serwera SSL z poÂśredniego CA, takiego jak VeriSign.

Artyku? ten przedstawia wszystkie etapy implementacji 128-bitowego certyfikatu serwera SSL z VeriSign. Przedstawione w tym dokumencie etapy mogÂą by? stosowane tak?e w przypadku 40-bitowego certyfikatu serwera SSL.

U?ytkownik opisany w tym artykule u?ywa Novell eDirectory, NetWare 5.1 z Support Pack 4 oraz Netscape Enterprise Server. OczywiÂście nasze Âśrodowisko mo?e by? inne. Przyk?adowo, mo?emy zainstalowa? certyfikat innego wystawcy lub mo?emy u?ywa? serwera Apache na serwerze NetWare 6. Pomimo tych rĂł?nic prawie wszystkie przedstawione etapy b?dziemy mogli zastosowa? we w?asnym Âśrodowisku. OczywiÂście proces konfigurowania serwera Web do u?ycia certyfikatu b?dzie inny, w zale?noÂści od serwera Web oraz wersji tego serwera.

Uwaga. Uaktualnienia i poprawki do tego artyku?u b?dÂą dodawane do Novell Support Connection

Technical Information Document (TID) – http://support.novell.com/cgi-bin/search/searchtid.cgi?

/10074010.htm.

KrĂłtko mĂłwiÂąc, musimy wykona? poni?sze kroki, aby zaimplementowa? certyfikat z poÂśredniego CA:

1. Tworzymy obiekt Key Material w drzewie eDirectory/NDS.

2. Eksportujemy informacje z obiektu Key Material. Informacja ta jest okreÂślana jako Wniosek o wydanie certyfikatu (Certificate Signing Request lub CSR).

3. Wysy?amy CSR, ktĂłry jest w formacie ASCII, do VeriSign.

4. VeriSign wysy?a nam klucz certyfikujÂący w postaci znakĂłw ASCII.

5. Importujemy klucz certyfikujÂący otrzymany z VeriSign do obiektu Key Material w drzewie eDirectory/NDS.

6. W?Âączamy SSL na serwerze Web i nakazuje mu u?ycie obiektu Key Material z drzewa eDirectory/NDS, do ktĂłrego zaimportowaliÂśmy klucz certyfikujÂący.

Warunki wst?pne

Zanim rozpoczniemy powy?szÂą procedur?, powinniÂśmy spe?ni? poni?sze warunki wst?pne. Certyfikat wystawcy. Odwied?my witryn? internetowÂą wystawcy certyfikatĂłw i zapoznajmy si? z zasadami wspĂł?pracy. Poniewa? VeriSign (http://www.verisign.com/) nale?y do najpopularniejszych wystawcĂłw certyfikatĂłw skupimy si? w?aÂśnie na nim. Nie ma jednak znaczenia, ktĂłrego wystawc? wybierzemy.

Je?eli potrzebny jest nam 40-bitowy certyfikat SSL, poinformujmy VeriSign, ?e chcemy otrzyma? certyfikat Novella. Je?eli zaÂś potrzebny jest nam 128-bitowy certyfikat dla Netscape Enterprise Server na NetWare, poinformujmy VeriSign, ?e chcemy certyfikat Netscape/iPlanet.

Zanim przystÂąpimy do tworzenia CSR (co jest opisane w dalszej cz?Âści artyku?u), upewnijmy si?, ?e rozumiemy mechanizm identyfikacji okreÂślany przez wystawc? certyfikatĂłw, identyfikujÂący serwer, na ktĂłrym dany certyfikat b?dzie u?yty. Przyk?adowo, w VeriSign mo?emy u?y? identyfikatora D-U-N-S lub zatwierdzi? inny sposĂłb identyfikacji naszej firmy w VeriSign. (Identyfikator D-U-N-S zostanie opisany pĂł?niej.)

Serwer. Je?eli zamierzamy wykorzysta? 128-bitowy certyfikat serwera SSL, musimy u?y? najnowszych komponentĂłw PKI (Public Key Infrastructure) i NICI (Novell International Cryptographic Infrastructure). Serwer NetWare 6 zawiera te komponenty. W przypadku NetWare 5.1 musimy u?y? eDirectory w wersji

8.6 lub nowszej.

W przypadku 40-bitowego certyfikatu serwera SSL, prawdopodobnie wystarczy dowolna wersja PKI lub NICI. Je?eli na serwerze NetWare 5.1 nie mamy zainstalowanego eDirectory w wersji 8.6 lub nowszej, mo?emy u?y? 40-bitowego certyfikatu serwera SSL.

Stacja robocza. Podczas wykonywania opisanej w artykule procedury musimy u?y? stacji roboczej z zainstalowanÂą najnowszÂą wersjÂą NICI oraz najnowszym rozszerzeniem (snap-in) PKI do konsoli ConsoleOne.

Aby zainstalowa? wymienione oprogramowanie, musimy wykona? poni?sze kroki:

1. Przechodzimy do witryny http://download.novell.com.

2. Pobieramy najnowsze rozszerzenie PKI dla ConsoleOne, wybierajÂąc Certificate Server jako produkt, Windows 2000 jako platform?, jako dat? oraz English jako j?zyk. Podczas pisania tego artyku?u oprogramowanie PKI mia?o nazw? 2.21 Snap-in on Windows 95/98 /NT/2000.

3. Oprogramowanie to nie ma pliku README, ani programu instalacyjnego. Aby zainstalowa? ten program, musimy wykona? nast?pujÂące kroki:

• u?ywajÂąc programu UNZIP rozpakowujemy pobrany plik

• kiedy zostaniemy poproszeni o podanie Âście?ki do katalogu, gdzie majÂą zosta? umieszczone rozpakowane

pliki, wskazujemy Âście?k? do ConsoleOne, na przyk?ad C:NOVELLCONSOLEONEx.x. (x.x mo?e przyjÂą? wartoÂś? 1.2 lub podobnÂą)

4. Wracamy do witryny http://download.novell.com.

5. Pobieramy NICI for Windows, wybierajÂąc Novell International Cryptographic Infrastructure jako produkt, Windows 2000 jako platform?, jako dat? oraz English jako j?zyk. Podczas pisania tego artyku?u oprogramowanie to mia?o nazw? 2.4 on Windows 95/98/NT/2000.

6. Uruchamiamy pobrany *.EXE i wykonujemy zalecenia kreatora instalacji. Oprogramowanie to, wymagane do pracy przez Novell Certificate Server Snap-in, zostanie zainstalowane na komputerze, z ktĂłrego uruchomiliÂśmy ConsoleOne.

Utworzenie obiektu KEY MATERIAL i wygenerowanie CSR

Aby utworzy? obiekt KEY MATERIAL i wygenerowa? CSR, musimy wykona? nast?pujÂące kroki:

1. W konsoli ConsoleOne przechodzimy do drzewa eDirectory/NDS, ktĂłre zawiera serwer NetWare z dzia?ajÂącym serwerem Netscape Enterprise Server (lub Apache).

2. Klikamy prawym przyciskiem myszy jednostk? organizacyjnÂą (OU), ktĂłra zawiera ten serwer Web, i wybieramy New Object > NDSPKI:KeyMaterial.

Uwaga. Je?eli wystÂąpi b?Âąd „No creator snapins”, to oznacza, ?e brakuje rozszerzenia PKI wymaganego do utworzenia NDSPKI:KeyMaterial. Upewnijmy si?, czy spe?niliÂśmy warunki wst?pne dla stacji roboczej opisane powy?ej.

3. Wybieramy serwer NetWare, na ktĂłrym dzia?a Netscape Enterprise Server (lub Apache). Wpisujemy nazw? certyfikatu, na przyk?ad .

4. Wybieramy metod? Custom i klikamy Next.

5. Zaznaczamy External Certificate Authority i klikamy Next.

6. OkreÂślamy RSA Key Size. Zwykle pozostawiamy wartoÂś? domyÂślnÂą 2048. Zaznaczamy tak?e pole wyboru Allow Private Key to be Exported i klikamy Next.

7. Na kolejnej stronie edytujemy pole Subject. Zrozumienie sk?adni tego pola nie jest ?atwe. PowinniÂśmy przeczyta? informacje dotyczÂące identyfikatora D-U-N-S oraz przejrze? przyk?ad dotyczÂący stanu Hawaje. Sk?adnia jest nast?pujÂąca:

.CN=.OU=.OU=.O=.L=.S=.C=

Uwaga. Identyfikator D-U-N-S, przydzielany jest firmie po jej zarejestrowaniu w organizacji Dun & Bradstreet. Dun & Bradstreet jest najstarszÂą i najwi?kszÂą na Âświecie wywiadowniÂą gospodarczÂą. VeriSign u?ywa numeru D-U-N-S w celu zagwarantowania autentycznoÂści i unikalnoÂści.

Poniewa? Dun & Bradstreet zidentyfikowa?o 64 mln organizacji, VeriSign bazuje na jej bazach danych, tym samym unikajÂąc dodatkowej pracy. VeriSign wymaga identyfikatora D-U-N-S dla swoich 128- bitowych kluczy. Je?eli nie mo?emy wprowadzi? identyfikatora D-U-N-S, musimy skontaktowa? si? z VeriSign, aby znale?? inny sposĂłb identyfikowania w?asnej organizacji. Jak zobaczymy w poni?szym przyk?adzie, HAWAII, STATE OF to identyfikator D-U-N-S przyk?adowej organizacji w tym artykule.

.CN=GWWEB.STATE.HI.US.OU=WEBACC.O=HAWAII, STATE OF.L= HONOLULU.S=HAWAII.C=US

8. Klikamy OK.

9. W przypadku Signature Algorithm u?ywamy SHA1/RSA, standardu zalecanego przez firm? Novell, a nast?pnie klikamy Next.

10. PrzeglÂądamy informacje w oknie podsumowania, aby upewni? si?, ?e sÂą poprawne, a nast?pnie klikamy Finish.

11. Po wyÂświetleniu kolejnego okna klikamy Save, aby zapisa? CSR jako plik w formacie Base64

(Rysunek 1). Jest to w?aÂśnie CSR, ktĂłry wysy?amy do VeriSign. Plik ten b?dzie mia? rozszerzenie *.B64.

RYSUNEK 1: Zapisywanie wniosku o wydanie certyfikatu (CSR) w formacie Base64.

12. Po otrzymaniu CSR, VeriSign generuje klucz certyfikacyjny i wysy?a do nas wiadomoÂś? podobnÂą do poni?szej:

Dear VeriSign Global Server ID Customer,

Congratulations! Your official Global Server ID is included at the end of this message. For installation instructions for your Server ID, please refer to http://www.verisign.com/support/install/index.html.

Thank you for your business and interest in VeriSign products!

—— -BEGIN CERTIFICATE- ——

TUTAJ ZNAJDUJE SI? ZESTAW ZNAKĂW

—— END CERTIFICATE—— -

Importowanie certyfikatu

Do zaimportowania certyfikatu b?dziemy musieli u?y? przeglÂądarki Internet Explorer 5.5 lub nowszej. Podczas pisania tego artyku?u przetestowano Internet Explorer 5.5 oraz Internet Explorer 6.0.

W celu zaimportowania klucza certyfikacyjnego musimy wykona? nast?pujÂące kroki:

1. Kopiujmy do systemowego schowka ca?y klucz certyfikatu z otrzymanej z VeriSign wiadomoÂści. Pami?tajmy, aby skopiowa? klucz razem z ——BEGIN CERTIFI-CATE—— oraz ——END CERTIFICATE——. Jednak bez ?adnych dodatkowych znakĂłw, a nawet spacji.

2. Wklejamy klucz certyfikacyjny do Notatnika i zapisujemy jako plik z rozszerzeniem .CER. Nazwa pliku nie ma znaczenia; musi mie? tylko rozszerzenie *.CER.

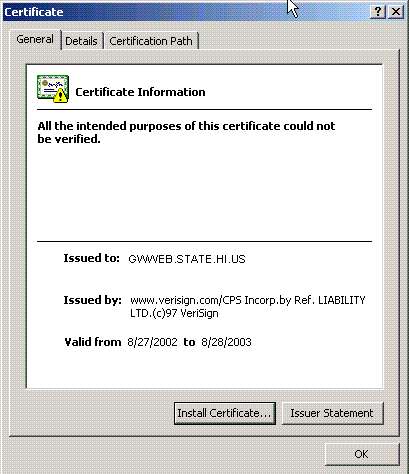

3. W Eksploratorze Windows (a nie w Internet Explorerze) klikamy dwukrotnie utworzony plik *.CER. Zostanie wyÂświetlone okno dialogowe z informacjami dotyczÂącymi danego certyfikatu.

Klikamy przycisk Install Certificate (Zainstaluj certyfikat) pokazany na Rysunku 2. Spowoduje to uruchomienie kreatora importu certyfikatĂłw. Klikamy przycisk Next (Dalej). Pozostawiamy wszystkie wartoÂści domyÂślne i klikamy przycisk Finish (Zako?cz). Po wyÂświetleniu okienka Import Successful klikamy OK.

4. Uruchamiamy Internet Explorera na tym samym komputerze, na ktĂłrym zaimportowaliÂśmy plik *.CER w kroku 3. Wybieramy Tools|Internet Options|Content| Certificates (Narz?dzia|Opcje internetowe|ZawartoÂś?|Certyfikaty), a nast?pnie zak?adk? Other People (Inne osoby). Wybieramy zaimportowany certyfikat, a nast?pnie Export|Next|Cryptographic Message Syntax Standard - PKCS #7

Certificates (.P7B) (Eksportuj|Dalej|Standard sk?adni wiadomoÂści kryptograficznych - certyfikaty PKCS

#7 (.P7B)). Zaznaczamy tak?e pole wyboru Include All Certificates in the Certification Path if Possible

(Je?eli jest to mo?liwe, do?Âącz wszystkie certyfikaty do Âście?ki certyfikacji)

Kliknijmy przycisk Dalej. Wpisujemy Âście?k? dost?pu i nazw? pliku bez okreÂślania rozszerzenia. (Nazwa tego pliku nie ma znaczenia.) Kliknijmy przycisk Dalej, a nast?pnie Zako?cz.

Aby zaimportowa? klucz certyfikacyjny nale?y wykona? poni?sze kroki:

1. Uruchamiamy konsol? ConsoleOne.

2. Przechodzimy do edycji utworzonego wczeÂśniej obiektu Key Material.

3. Na stronie w?aÂściwoÂści Certificates wybieramy stron? Public Key Certificate.

4. Klikamy przycisk Import.

5. Na pierwszej stronie kreatora importu zaznaczamy pole wyboru No Trusted Root Certificate Available. Klikamy przycisk Next.

6. Na kolejnej stronie kreatora importu klikamy przycisk Read from File. Wybieramy z listy typĂłw pliki

*.P7B. PrzeglÂądamy pliki *.P7B, ktĂłre wyeksportowaliÂśmy poprzednio z Internet Explorera.

WskazĂłwka. Kiedy wybierzemy ten plik zobaczymy ma?y kwadratowy blok na nast?pnym ekranie. Nie prĂłbujemy go usuwa?, wszystko jest w porzÂądku.

7. Klikamy przycisk Finish.

Uwaga. Je?eli w tym momencie zostanie wyÂświetlony b?Âąd 601, to prawdopodobnie nie mamy repliki eDirectory/NDS na serwerze, dla ktĂłrego prĂłbujemy zaimportowa? dany certyfikat. Replika ta powinna by? tÂą samÂą replikÂą, na ktĂłrej umieszczony jest serwer NetWare z uruchomionym serwerem Web Netscape Enterprise.

8. Na kolejnym ekranie wybieramy Validate. Zauwa?my, ?e na ekranie Public Key Certificate mo?emy wybra? tylko przycisk Cancel. Mimo to certyfikat zostanie zainstalowany.

RYSUNEK 2: Importowanie klucza certyfikatu.

W?Âączenie SSL w serwerze Netscape Enterprise

ZaimportowaliÂśmy certyfikat do eDirectory /NDS. Teraz musimy w?Âączy? SSL na serwerze, tak aby dany serwer Web u?ywa? zaimportowanego certyfikatu SSL. Aby w?Âączy? certyfikat SSL w serwerze Netscape Enterprise wykonajmy nast?pujÂące kroki:

1. Przechodzimy do edycji pliku MAGNUS.CONF dla serwera Netscape Enterprise Server. Plik ten zwykle znajduje si? w katalogu:

SYS: NOVONYXSUITESPOTHTTPS-CONFIG

2. Dodajemy poni?sze linie na ko?cu pliku MAGNUS.CONF: Certfile SSL I Keyfile SSL

Uwaga. Cz?Âś? polecenia zwiÂązana z nazwÂą certyfikatu jest czu?a na wielkoÂś? znakĂłw. Poza tym nazwa obiektu Key Material nie powinna zawiera? myÂślnika i nazwy serwera. Przyk?adowo, je?eli w konsoli ConsoleOne nazwÂą obiektu Key Material jest GWWEB-Hawaii – HISERVER1, to polecenie nie powinno zawiera? cz?Âści „- HISERVER1”. PowinniÂśmy wprowadzi? nast?pujÂące polecenie:

Certfile GWWEB-Hawaii

Keyfile GWWEB-Hawaii

Z pewnoÂściÂą zauwa?ymy, ?e linie z Certfile i Keyfile ju? istniejÂą, wskazujÂąc na SSL Certificate DNS lub coÂś innego.

3. Ponownie uruchamiamy Netscape Enterprise Server. Serwer powinien teraz obs?ugiwa? po?Âączenia

SSL, tak wi?c dost?p do tego serwera powinien odbywa? si? w nast?pujÂący sposĂłb:

https://

Je?eli sprĂłbujemy uzyska? dost?p do tego serwera Web przez jego adres IP zamiast jego nazwy DNS, mo?emy zosta? poproszeni o zaakceptowanie certyfikatu tego serwera. VeriSign wygeneruje klucz certyfikacyjny dla naszego serwera tylko wtedy, gdy jest on dost?pny poprzez swojÂą nazw? DNS.

W?Âączenie SSL w serwerze APACHE

Aby w?Âączy? SSL w serwerze Apache, musimy do pliku konfiguracyjnego tego serwera wstawi? cztery linijki. Zwykle plik ten ma nazw? ADMINSERV.CONF i jest umieszczony w katalogu SYS:APACHECONF.

Plik ADMINSERV.CONF prawdopodobnie zawiera ju? te linie. Musimy tylko zmieni? nazw? certyfikatu umieszczonÂą w cudzys?owach w linii z „SecureListen”.

Je?eli z serwerem Apache u?ywamy GroupWise 6 WebAccess i uruchamiamy Apache z plikiem GWWEBUP.NCF, musimy doda? te cztery linie na poczÂątku pliku SYS:APACHECONFGWAPACHE.CONF.

Aby doda? te cztery linie, musimy wykona? nast?pujÂące kroki:

1. Przechodzimy do edycji odpowiedniego pliku *.CONF.

2. Dodajemy lub modyfikujemy cztery linie jak poni?ej.

LoadModule tls_module modules/mod_tls.nlm

SecureListen :443 ""

Uwaga. Nazwa obiektu Key Material jest czu?a na wielkoÂś? znakĂłw. Nie powinna tak?e zawiera? myÂślnika i nazwy serwera. Przyk?adowo, je?eli w konsoli ConsoleOne nazwÂą obiektu Key Material jest GWWEB-Hawaii - HISERVER1, to polecenie nie powinno zawiera? cz?Âści „- HISERVER1”. PowinniÂśmy wprowadzi? nast?pujÂące polecenie:

LoadModule tls_module modules/mod_tls.nlm

SecureListen 166.122.101.5:443 "GWWEB-Hawaii"

3. Uruchamiamy ponownie serwer Apache. Od tej chwili powinien obs?ugiwa? po?Âączenia SSL. Dost?p do tego serwera powinien odbywa? si? w nast?pujÂący sposĂłb: https://.

Testowanie i usuwanie b??dĂłw

Kiedy pracowa?em nad okreÂśleniem kolejnych krokĂłw implementujÂących certyfikat serwera SSL, u?ywa?em Âśrodowiska produkcyjnego. Serwer Web, na ktĂłrym chcia?em w?Âączy? certyfikat SSL obs?ugiwa? u?ytkownikĂłw GroupWise WebAccess. Wy?Âączenie tego serwera Web wymaga?o powiadomienia o tym jego u?ytkownikĂłw. Musia?em wi?c sprawdzi? czy dany certyfikat b?dzie dzia?a? bez wy?Âączania tego serwera.

Odkry?em, ?e mo?emy przetestowa? certyfikat u?ywajÂąc iMonitor/NetWare Management Portal, ktĂłry dzia?a na serwerze NetWare. iMonitor/NetWare Management Portal to serwer Web specjalnego przeznaczenia, ktĂłry nas?uchuje na porcie 8008. Wy?Âączenie tego serwera nie ma wp?ywu na inny serwer Web uruchomiony na danym serwerze NetWare. Aby przetestowa? certyfikat SSL u?ywajÂąc iMonitor/NetWare Management Portal, wykonajmy nast?pujÂące kroki:

1. U?ywajÂąc konsoli serwera NetWare wy?Âączamy HTTPSTK (spowoduje to wy?Âączenie tak?e modu?Ăłw

PORTAL.NLM i NDSIMON.NLM).

2. W?Âączamy ponownie HTTPSTK u?ywajÂąc nast?pujÂącej sk?adni:

HTTPSTK.NLM /SSL /keyfile:""

Uwaga. Cz?Âś? polecenia zwiÂązana z nazwÂą certyfikatu jest czu?a na wielkoÂś? znakĂłw. Poza tym nazwa obiektu Key Material nie powinna zawiera? myÂślnika i nazwy serwera. Przyk?adowo, je?eli w konsoli ConsoleOne nazwÂą obiektu Key Material jest GWWEB-Hawaii – HISERVER1, to polecenie nie powinno zawiera? cz?Âści „- HISERVER1”. PowinniÂśmy wprowadzi? nast?pujÂące polecenie:

HTTPSTK.NLM /SSL /keyfile:"GWWEB-Hawaii"

3. ?adujemy NDSIMON.

4. ?adujemy PORTAL.

5. Poniewa? domyÂślnym portem iMonitora jest port 8008, to aby uzyska? dost?p do serwera u?ywamy nast?pujÂącej sk?adni:

http://:8008

Przyk?adowo, wprowadzamy nast?pujÂący URL:

http://gwweb.state.hi.us:8008

UzyskujÂąc kontakt z wpisanym adresem zostaniemy poproszeni o zalogowanie do iMonitor/NetWare

Management Portal.

SprĂłbujmy si? zalogowa? i ustalmy czy mamy bezpiecznÂą sesj?. Kliknijmy ikon? Lock w Internet Explorer lub ikon? Key w Netscape, ktĂłre znajdujÂą si? na dole okna przeglÂądarki, i przejrzyjmy szczegĂł?y certyfikatu. PowinniÂśmy zobaczy? zaimportowany certyfikat. Je?eli wszystko dzia?a, to znaczy, ?e dany certyfikat b?dzie dzia?a? tak?e na produkcyjnym serwerze Web.

Autorem testu jest Tay Kratzer - g?Ăłwny in?ynier pomocy technicznej firmy Novell. Jest on autorem publikacji „Novell’s GroupWise 6 Administrator’s Guide” oraz wspĂł?autorem „GroupWise 6 Upgrade Guide” i „GroupWise WebAccess & Wireless User’s Guide” dost?pnych pod adresem www.caledonia.net.

|